Hackerlar, makûs gayeli yazılım ile SSD içerisinde gizleniyor!

Koreli araştırmacılar, SSD’lere (solid-state drives) karşı kullanıcının ve güvenlik tahlillerinin erişemeyeceği bir yere berbat emelli yazılım yerleştirmeyi sağlayan bir dizi atak geliştirdi. Esnek kapasite özelliklerine sahip şoförler için geçerli olan bu taarruzlar, bu günlerde SSD üreticileri tarafından NAND flash tabanlı depolama sistemlerinde performans optimizasyonu için yaygın olarak kullanılan over-provisioning ismi verilen aygıttaki saklı bir alanı hedefliyor.

SSD’ye yerleşen berbat emelli yazılımlar nasıl çalışıyor?

Donanım seviyesinde gerçekleşen bu hücumlar epey bâtın bir biçimde gerçekleşiyor ve kalıcı oluyor. Esnek kapasite, yazma iş yükü hacimlerini emerek daha düzgün performans elde etmek için depolama aygıtlarının ham ve kullanıcı tarafından tahsis edilen alanın boyutlarını otomatik olarak ayarlamasını sağlayan Micron Technology’den SSD’lerde bulunan bir özelliği kullanıyor.

Over-provisioning ismi verilen bu süreç, ekseriyetle toplam disk kapasitesinin %7 ila %25’ini alan bir arabellek oluşturan ve ayarlayan dinamik bir sistemdir. Güvenlik tahlilleri ve anti-virüs araçları dahil olmak üzere işletim sistemi ve üzerinde çalışan uygulamalar tarafından görülmez bir yapıya sahip oluyor. SSD yöneticisi bu alanı, yazma yahut okuma yoğunluğuna bağlı olarak iş yüklerine nazaran otomatik olarak ayarlıyor.

SSD saldırısı nasıl yapılıyor?

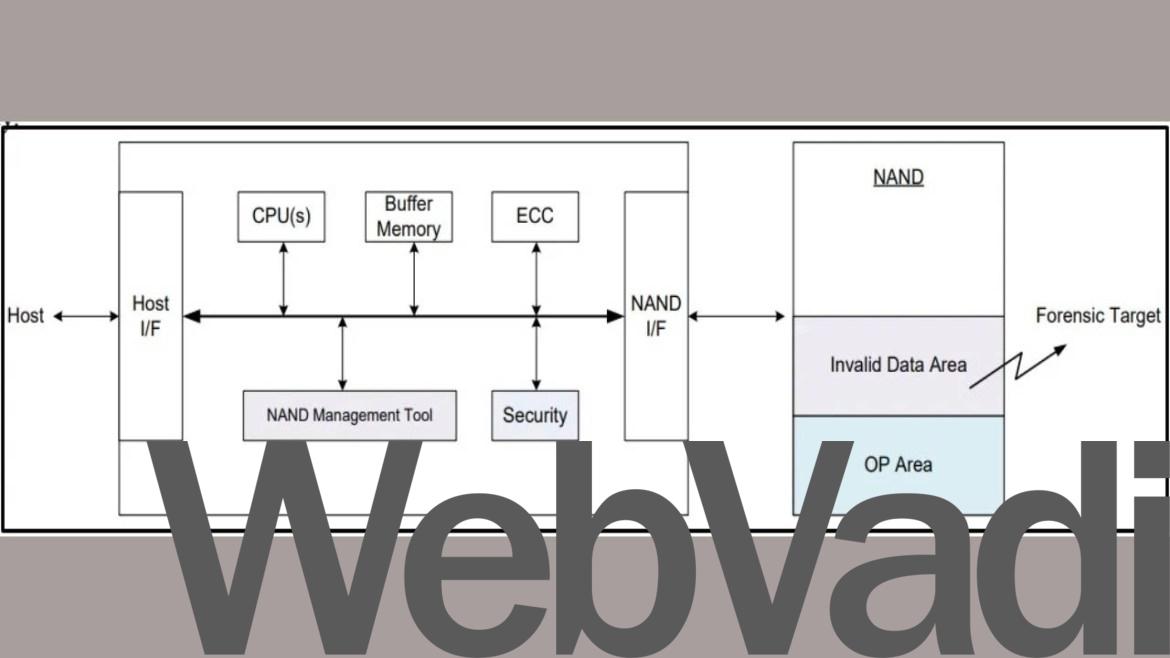

Seul’de bulunan Kore Üniversitesi’nin araştırmacıları tarafından modellenen bir atak, kullanılabilir SSD alanı ile Over-provisioning (OP) alanı ortasında yer alan ve boyutu ikisine bağlı olan, silinmemiş bilgiler içeren geçersiz bir data alanını hedefleyerek saldırıyı simüle ettiler. Ortaya çıkan araştırma makalesi, bir bilgisayar korsanının üretici yazılımı yöneticisini kullanarak OP alanının boyutunu değiştirebileceğini ve böylelikle sömürülebilir geçersiz bilgi alanı oluşturabileceğini ortaya koydu.

Buradaki sorun, birçok SSD üreticisinin kaynaklardan tasarruf etmek için geçersiz bilgi alanını silmemeyi seçmesidir. Bu alan, eşleme tablosunun kontağını kesmenin yetkisiz erişimi önlemek için kâfi olduğu varsayımı altında, uzun müddetler boyunca datalarla dolu kalıyor. Bu zayıflıktan yararlanan bir makûs maksatlı yazılım ise potansiyel olarak hassas bilgilere erişim sağlayabilir.

Araştırmacılar, NAND flash bellekteki faaliyetlerin altı aydan uzun müddettir silinmemiş bilgileri ortaya çıkarabileceğini belirtiyor. İkinci bir atak modelindeyse OP alanı, bir tehdit aktörünün makus maksatlı yazılımları gizleyebileceği, kullanıcıların izleyemediği yahut silemeyeceği bâtın bir yer olarak kullanılabiliyor.

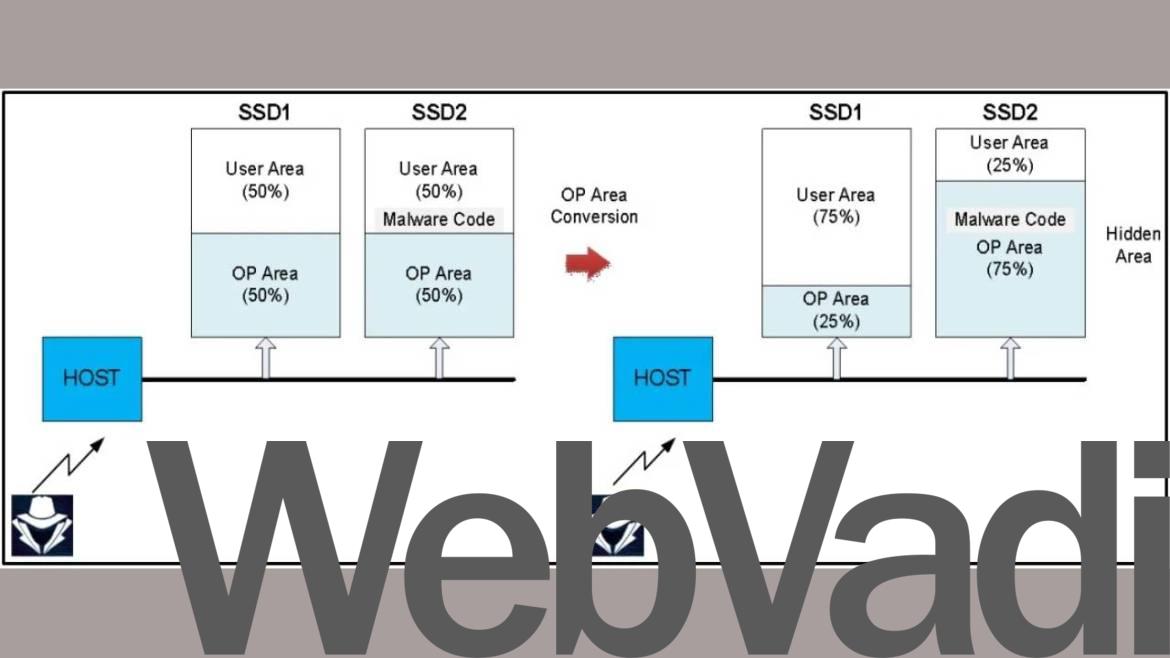

Açıklamayı kolaylaştırmak için iki depolama aygıtının SSD1 ve SSD2’nin bir kanala bağlı olduğu varsayılmıştır. Her depolama aygıtının %50 OP alanı vardır. Bilgisayar korsanı makus hedefli yazılımı SSD2’de depoladıktan sonra, çabucak SSD1’in OP alanını %25’e düşürür ve SSD2’nin OP alanını %75’e genişletir.

Yazılım kodu SSD2’nin saklı alanına dahil ediliyor. SSD’ye erişim elde eden bir bilgisayar korsanı, OP alanını yine boyutlandırarak rastgele bir vakitte gömülü makus hedefli yazılım kodunu aktifleştirebilir. Olağan kullanıcılar kanalda yüzde 100 kullanıcı alanı bulundurdukları için hackerların bu cins berbat niyetli davranışlarını tespit etmek kolay olmayacaktır.

Nasıl tedbir alabiliriz?

Araştırmacılar, birinci cins akına karşı bir savunma olarak, SSD üreticilerinin OP alanını gerçek vakitli performansı etkilemeyecek bir kelamda silme algoritmasıyla silmesini öneriyor. Zira bu türlü bir hücumun bariz avantajı, zımnî olmasıdır. OP alanlarındaki berbat emelli kodu tespit etmek sırf vakit alıcı olmakla kalmaz, tıpkı vakitte son derece uzmanlaşmış isimli teknikler gerektirir.

İkinci taarruz çeşidi için, OP alanına makus emelli yazılım enjekte etmeye karşı potansiyel olarak tesirli bir güvenlik tedbiri, SSD’lerin içindeki oranı gerçek vakitli olarak izleyen geçerli-geçersiz bilgi suratı izleme sistemleri uygulamaktır. Geçersiz data oranı apansız değerli ölçüde arttığında, kullanıcı bir ihtar ve OP alanında doğrulanabilir bir bilgi silme fonksiyonu seçeneği alabilir.

Son olarak, SSD idare uygulaması, yetkisiz erişime karşı güçlü savunmalara sahip olmalıdır. Araştırmacılar, bahisle ilgili yaptıkları açıklamada şunları söyledi:

Makûs niyetli bir bilgisayar korsanı olmasanız bile, yanlış yönlendirilmiş bir çalışan, rastgele bir vakitte OP alanı değişken yazılımını kullanarak zımnî bilgileri kolaylıkla hür bırakabilir ve sızdırabilir.

Siz bu mevzu hakkında ne düşünüyorsunuz? Görüşlerinizi yorumlarda bizlerle paylaşmayı unutmayın!